Olá a todos!

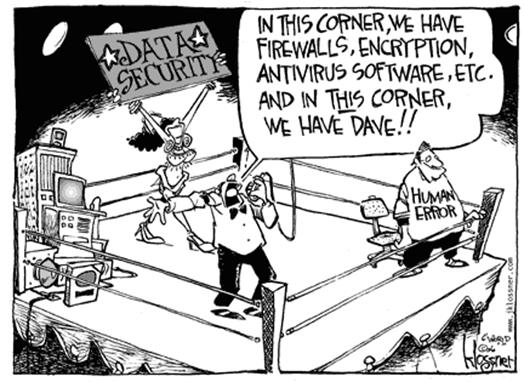

Hoje vou falar-vos sobre algo que me irrita: ver empresas gastarem fortunas em firewalls de última geração, sistemas IDS/IPS super sofisticados, e depois serem completamente destruídas porque alguém clicou num link de email. Sim, estou a falar de engenharia social – a arte de hackear humanos em vez de sistemas.

A verdade é esta: não interessa quantos zeros têm no orçamento de cibersegurança se o colaborador do departamento financeiro abre um PDF que recebeu por email de um “fornecedor urgente”. E antes que digam “ah mas isso só acontece em empresas mal preparadas”, deixem-me lembrar-vos que empresas como o New York Times e a RSA já caíram nestas armadilhas. Se eles caíram, acreditem, vocês também podem cair.

Segundo estudos recentes da indústria, cerca de 82% das violações de segurança envolvem o elemento humano. Repito: 82%. E isso não é porque os humanos são estúpidos – bem, até o são :] – é porque os atacantes são extremamente bons a explorar psicologia, confiança e urgência. Estamos a falar de manipulação sofisticada que explora emoções como medo, curiosidade e pressão temporal.

Vou dissecar os cinco tipos principais de ataques de engenharia social que vejo constantemente a afetar empresas, baseado no que li na ACM (Association for Computing Machinery) e na minha experiência pessoal a lidar com estas situações. E sim, vou dar-vos soluções práticas – não aquela conversa corporativa genérica de “formação de consciencialização” que ninguém implementa.

1. Phishing: O Clássico Que Nunca Morre (Porque Funciona)

Vamos começar pelo óbvio. Phishing continua a ser o ataque de engenharia social mais comum e mais eficaz. E não é por falta de awareness – é porque a execução está cada vez mais sofisticada.

O conceito base é simples: enviar emails ou mensagens que parecem vir de fontes legítimas para enganar as pessoas a clicar em links maliciosos, descarregar ficheiros infectados, ou revelar credenciais. O problema é que já não estamos a falar daqueles emails mal escritos do “príncipe nigeriano”. Hoje em dia, recebem emails que:

- Usam domínios extremamente similares ao real (substituem um ‘l’ por ‘1’, adicionam um hífen)

- Copiam perfeitamente o layout e branding da empresa que estão a imitar

- Contêm informação contextual que faz sentido para vocês especificamente

- Criam urgência artificial (“A sua conta será suspensa em 24h!”)

Um exemplo real que vi recentemente: um email que imitava perfeitamente o helpdesk interno da empresa, com o logo correto, assinatura correta, até o tom de comunicação estava spot on. O email alertava para uma “política de passwords atualizada” e incluía um link para um portal que era visualmente idêntico ao portal SSO interno. Eram precisos olhos muito atentos para notar que o domínio era empresa-sso[.]com em vez de sso.empresa.com.

Spear Phishing: A Variante Direcionada

Ainda mais perigoso é o spear phishing – ataques direcionados a indivíduos específicos. Estes não são emails enviados em massa. São mensagens cuidadosamente crafted depois de o atacante ter feito reconnaissance sobre vós:

- Sabem o vosso cargo

- Conhecem os vossos projetos atuais

- Têm informação sobre com quem trabalham

- Podem até ter dados de redes sociais sobre hobbies e interesses

Imaginem receber um email do vosso “CFO” (spoofed) a pedir uma transferência urgente para um fornecedor, mencionando o projeto específico em que estão a trabalhar. Quantos de vocês parariam para verificar?

Como Não Cair:

Primeiro, treino constante e efetivo. E quando digo efetivo, não estou a falar daqueles módulos de e-learning de 20 minutos uma vez por ano. Estou a falar de:

- Simulações de phishing regulares (mensais ou trimestrais)

- Testes que evoluem em complexidade

- Feedback imediato quando alguém cai na simulação

- Análise de métricas para identificar departamentos/indivíduos em risco

Tecnicamente, implementem:

- SPF, DKIM e DMARC para verificação de autenticidade de emails

- Banners automáticos em emails externos (“Este email vem de fora da organização”)

- Sandboxing de attachments antes de chegarem às mailboxes

- URL rewriting para verificar links antes de permitir acesso

E a regra de ouro que repito até ficar rouco: se um email pede ação urgente envolvendo dinheiro, credenciais, ou dados sensíveis, parar e verificar através de outro canal. Telefonem à pessoa, usem Slack/Teams, mas nunca respondam diretamente ao email suspeito.

2. Remote Access Scams: O Ataque Silencioso Que Está a Crescer

Este é aquele que não recebe tanta atenção nos media mas que está silenciosamente a crescer como uma epidemia. O conceito é simples mas devastador: o atacante finge ser suporte técnico e convence-vos a dar-lhe acesso remoto ao vosso computador.

Os vetores variam:

- Telefonema a fingir ser do IT helpdesk da empresa

- Popup no browser a alertar para um “vírus crítico” (scareware)

- Email de um “vendor” de software a oferecer suporte

- Mensagem de um “banco” sobre atividade suspeita

Uma vez que dão acesso remoto (TeamViewer, AnyDesk, etc.), game over. O atacante pode:

- Instalar malware diretamente

- Roubar credenciais guardadas no browser

- Aceder a ficheiros e documentos sensíveis

- Usar a vossa máquina como pivot para atacar a rede interna

- Até observar os vossos keystrokes em tempo real

Vi isto acontecer numa empresa onde um “técnico da Microsoft” ligou a um colaborador a alertar para “atividade suspeita na licença do Office 365”. O colaborador, preocupado, instalou o AnyDesk conforme instruído. O atacante teve acesso ao sistema durante 45 minutos antes de alguém perceber. Nesse tempo, comprometeram credenciais de domínio e exfiltraram 3GB de dados.

Como Prevenir:

A defesa aqui é multicamadas:

Política clara e comunicada:

- IT legítimo NUNCA pede acesso remoto unsolicited

- Qualquer pedido de acesso remoto deve ser validado através de canal oficial

- Implementem processo de approval para instalação de software de acesso remoto

Controles técnicos:

- Bloqueiem instalação de software de acesso remoto por users normais

- Whitelist apenas ferramentas aprovadas pela organização

- Implementem EDR (Endpoint Detection and Response) que detete instalação de remote access tools

- Monitorizem tráfego de rede para conexões suspeitas

Zero Trust: Como mencionado no artigo da ACM, precisam de uma mentalidade de Zero Trust. Mesmo que MFA tenha sucesso, mesmo que o device pareça legítimo, isso não significa que a sessão é segura. Monitorizem comportamento de sessão para detetar:

- Remote control being exercised

- Credential replay attacks

- Guidance de atacante em tempo real

Ferramentas modernas conseguem detetar quando uma sessão está a ser controlada remotamente através de análise de padrões de input, timing, e comportamento do cursor.

3. SEO Poisoning e Watering Hole Attacks: Quando nós é que vamos ter com eles

Aqui está um tipo de ataque que muita gente não conhece, mas que é extremamente eficaz: em vez de vir até vocês (via email ou telefone), os atacantes esperam que vocês vão ter com eles.

SEO Poisoning é quando atacantes manipulam resultados de motores de busca para que sites maliciosos apareçam em pesquisas legítimas. Imaginem que precisam urgentemente de um driver para uma impressora específica. Pesquisam no Google, clicam no primeiro resultado (que tem SEO optimization perfeito), e descarregam o que parece ser o driver oficial. Surprise – é malware.

Watering Hole Attacks são ainda mais sofisticados. O atacante identifica sites que o target frequenta regularmente (fóruns da indústria, sites de notícias especializadas, portais de fornecedores) e compromete esses sites. Depois, quando o target visita o site comprometido, é infectado.

Isto é particularmente perigoso porque:

- Não há email suspeito para analisar

- O site parece completamente legítimo

- Vocês foram lá voluntariamente

- Muitas vezes contornam defesas porque são sites “trusted”

Como disse Roger Grimes da KnowBe4 no artigo da ACM, é crucial educar users sobre este tipo de ataques. O problema é que a maioria das pessoas nem sabe que isto existe.

Defesa:

Educação específica:

- Ensinem que nem todos os ataques vêm ao inbox

- Expliquem o conceito de watering holes e SEO poisoning

- Mostrem exemplos reais de sites comprometidos

Práticas seguras:

- Descarreguem software apenas de sites oficiais (verificando URL cuidadosamente)

- Usem bookmarks para sites frequentes em vez de pesquisar sempre

- Quando em dúvida, não descarreguem nem executem código não confiável

- “When in doubt, chicken out” como diz Grimes

Controlos técnicos:

- URL filtering com categorização por reputação

- Sandboxing de downloads automático

- Browser isolation para navegação de alto risco

- DNS filtering para bloquear domínios maliciosos conhecidos

4. Deepfakes e AI-Generated Content: O Pesadelo do Século XXI

Se achavam que as coisas já estavam más, bem-vindos ao futuro. Deepfakes – áudio, vídeo e imagens geradas por IA que são assustadoramente realistas – estão a tornar-se a nova arma de eleição para ataques de engenharia social.

O caso clássico é o ataque de 2019 a uma empresa energética no Reino Unido. Alguém usou IA para clonar perfeitamente a voz do CEO da empresa-mãe e ligou ao CEO da subsidiária instruindo-o a transferir 243.000 dólares para um “fornecedor húngaro urgente”. A voz era TÃO convincente que o executive nem questionou. O dinheiro foi transferido e nunca mais visto.

E isto foi em 2019. Hoje, com ferramentas como Eleven Labs, Midjourney, e tecnologias abertas como Stable Diffusion, qualquer pessoa com skills moderadas pode:

- Clonar uma voz com 30 segundos de sample

- Gerar vídeo deepfake com algumas horas de footage

- Criar imagens falsas indistinguíveis de reais

O cenário típico atual:

- Atacante recolhe samples de voz do executive (earnings calls, webinars, etc.)

- Clona a voz usando IA

- Liga ao departamento financeiro fingindo ser o executive

- Instrui transferência urgente ou partilha de informação sensível

Ou pior ainda:

- Deepfake video call via Teams/Zoom

- A pessoa na chamada parece e soa exatamente como o colega/superior

- Requests são feitos em tempo real com interação bidirectional

Como Lutar Contra Isto:

Esta é a mais difícil porque a tecnologia está a evoluir mais rápido que as defesas. Mas há medidas:

Processos rígidos:

- SEMPRE verificar pedidos financeiros através de múltiplos canais

- Implementem approval workflow com múltiplos signatários para valores acima de threshold

- Nunca confiem numa única interação para decisões críticas

- Estabeleçam “palavras código” ou perguntas que só pessoas legítimas saberiam responder

Awareness e treino:

- Mostrem exemplos de deepfakes à equipa

- Façam simulações com audio/video manipulado

- Ensinem sinais de conteúdo AI-generated (artifacting, inconsistências, etc.)

Tecnologia:

- Como mencionado no artigo da ACM, precisam de usar AI para lutar contra AI

- Ferramentas de deteção de deepfake em tempo real estão a emergir

- Análise comportamental de sessões para identificar anomalias

- Autenticação multifator sempre, mesmo para comunicações internas críticas

E talvez o mais importante: criem uma cultura onde é OK questionar e verificar, mesmo que a pessoa do outro lado pareça ser o vosso CEO. Better safe than sorry when hundreds of thousands of euros are on the line.

5. Pretexting e Quid Pro Quo: A Arte da Manipulação Direta

Finalmente, temos pretexting e quid pro quo – ataques que dependem de criar cenários elaborados ou oferecer benefícios em troca de informação.

Pretexting é quando o atacante cria uma história falsa completa para extrair informação. Não é só fingir ser alguém – é construir um contexto inteiro:

- Fingir ser auditor externo que precisa de “verificar compliance”

- Imitar vendor que precisa de “atualizar dados de faturação”

- Personificar RH a fazer “verificação de benefícios”

- Atuar como investigador a fazer “survey da indústria”

O atacante pode ter feito reconnaissance extensiva:

- Sabe nomes de managers e departamentos

- Conhece estrutura organizacional

- Tem informação sobre projetos e iniciativas atuais

- Pode até ter detalhes de email signatures e comunicações internas

Vi casos onde atacantes criaram perfis falsos no LinkedIn, conectaram-se com targets, desenvolveram “relacionamento” durante meses, e depois usaram essa confiança estabelecida para extrair informação sensível. É patient, calculated, e extremamente eficaz.

Quid Pro Quo é mais direto: oferecer algo em troca de informação. Exemplos clássicos:

- “Suporte técnico gratuito” em troca de credenciais

- “Participação em survey” com “prémio” em troca de dados

- “Update de software crítico” que requer “verificação de licença”

- “Gift card” em troca de completar “questionário de satisfação”

O princípio psicológico é reciprocidade – humanos sentem-se obrigados a retribuir quando recebem algo, mesmo que não tenham pedido.

Defesa Contra Manipulação:

Verificação rigorosa:

- Implementem processo de verificação para qualquer pedido de informação sensível

- Callback usando números oficiais, não os fornecidos pelo caller

- Verificação via email oficial, não respondendo ao email recebido

- Cross-reference com departamentos relevantes

Políticas claras:

- Definam exatamente que informação pode ser partilhada com quem

- Estabeleçam que tipos de pedidos requerem approval de superior

- Documentem processos de verificação de identidade

- Criem escalation paths para situações ambíguas

Cultura de segurança:

- Normalizem questionar e verificar

- Removam estigma de “ser difícil” ou “não confiar”

- Celebrem casos onde alguém parou e verificou (mesmo que fosse legítimo)

- Partilhem post-mortems de incidentes (anonymized) para aprendizagem

Red flags a ensinar:

- Urgência artificial e pressão temporal

- Pedidos de informação que “saltam” processos normais

- Ofertas que parecem too good to be true

- Inconsistências na história ou detalhes que não batem certo

A Estratégia Global: Porque Tecnologia Não Chega

Aqui está a verdade inconveniente: podem ter o melhor firewall do mundo, o EDR mais avançado, os sistemas de email filtering mais sofisticados – e mesmo assim serem completamente owned por engenharia social.

Porquê? Porque estes ataques não exploram vulnerabilidades de software. Exploram vulnerabilidades humanas. Exploram hábitos, assumpsões, e momentos de desatenção. Como disse bem no artigo da ACM, os ataques de engenharia social visam o elo mais fraco na corrente de cibersegurança: os humanos.

A estratégia que recomendo (e implemento) é holística:

1. Treino Contínuo e Realista

Não aqueles PowerPoints anuais. Estou a falar de:

- Simulações mensais com dificuldade progressiva

- Testes que evoluem com as técnicas reais dos atacantes

- Feedback imediato e construtivo (não punitivo)

- Gamification para manter engagement

- Métricas claras de progresso

2. Defesa em Profundidade

Camadas de segurança que se complementam:

- Email security (SPF/DKIM/DMARC, sandboxing, URL rewriting)

- Endpoint protection (EDR, application control, disk encryption)

- Network security (segmentation, zero trust, monitoring)

- Identity security (MFA everywhere, privileged access management)

- Physical security (access control, visitor management)

3. Cultura de Segurança

Isto é o mais difícil mas o mais importante:

- Security awareness não é responsabilidade só da equipa de IT/Security

- Cada colaborador é um sensor de segurança

- Reportar incidentes/suspeitas é valorizado, não penalizado

- Leadership tem de dar o exemplo (incluindo CEO)

- Segurança é considerada em todas as decisões de negócio

4. Zero Trust Mindset

Como enfatizado no artigo, precisam de aplicar mentalidade Zero Trust a cada sessão e interação. Não assumam que:

- Um email interno é necessariamente legítimo

- Um device conhecido não pode estar comprometido

- MFA bem-sucedida garante que a sessão é segura

- Uma pessoa que se identifica é quem diz ser

Verificar, validar, e validar novamente quando stakes são altos.

5. Usar IA Para Lutar Contra IA

Os atacantes estão a usar IA para criar deepfakes, personalizar phishing, e automatizar reconnaissance. Vocês também precisam de usar IA:

- Deteção de deepfake em tempo real

- Análise comportamental de users para identificar anomalias

- Threat intelligence automatizada

- Security orchestration and automated response

O Contexto Mais Amplo: Porque Isto Importa Agora

Vivemos numa era onde:

- Remote work é norma, não exceção

- Collaboration tools multiplicaram-se (email, Slack, Teams, Zoom, WhatsApp, etc.)

- BYOD policies estão generalizadas

- Cloud adoption significa perimeter security já não existe

- Threat actors estão mais sofisticados e bem financiados que nunca

Esta combinação de fatores criou o ambiente perfeito para ataques de engenharia social prosperarem. Porque essas pessoas estão ocupadas e os seus emails acumulam-se, uma linha de assunto que diz “Urgente: Ação Necessária” obtém atenção.

E a realidade brutal: um único lapso pode custar milhões. Dados da indústria mostram que o custo médio de uma violação de dados em 2024 foi de 4.45 milhões de dólares. E muitas dessas violações começaram com algo tão simples como um click num link de phishing.

E chegamos ao fim de mais um post semanal.

Podemos ter toda a tecnologia do mundo, mas no final do dia, são os humanos que tomam decisões. São humanos que clicam em links, atendem telefones, abrem portas, e partilham informação. E isso significa que os humanos têm de ser tratados como a critical security layer que são.

A boa notícia? Humanos também são incrivelmente adaptáveis. Com o treino certo, awareness certo, e cultura certa, transformam-se de vulnerabilidade em asset de segurança. Vi isto acontecer em múltiplas organizações – quando investem a sério em pessoas, os resultados são dramáticos.

A má notícia? Isto nunca acaba. Os atacantes evoluem constantemente. Novas técnicas surgem. Deepfakes ficam melhores. IA torna-se mais sofisticada. Isto não é um projeto que implementam e esquecem – é um commitment contínuo.

Portanto, se ainda não têm programa sério de security awareness, comecem hoje. Se têm mas é aquele treino anual tokenístico, melhorem-no. Se acham que “nunca nos vai acontecer”, lembrem-se: todos pensavam o mesmo até acontecer.

E lembrem-se sempre: é importante que cada utilizador no vosso ambiente seja educado sobre ataques de SEO e watering hole. Precisam de entender que embora a maioria dos scams de engenharia social chegue à sua inbox ou telefone, alguns atacantes esperam que as potenciais vítimas venham até eles. Nós humanos somos o ultimo firewall (E provavelmente o mais importante)

Num mundo onde 98% dos cyberataques dependem de engenharia social, não podem dar-se ao luxo de ignorar o elemento humano. Invistam nas vossas pessoas. Treinem-nas. Empowerem-nas. E criem uma cultura onde segurança é responsabilidade de todos, não só da equipa de IT.

Até ao próximo post, e lembrem-se: o melhor firewall que têm são pessoas bem treinadas e alertas. Não subestimem isso.

Abraço,

Nuno

P.S.: Se têm histórias de ataques de engenharia social na vossa organização (ou quase-ataques que foram apanhados a tempo), partilhem nos comentários. Aprendemos todos com casos reais, e a comunidade agradece.

P.P.S.: Sim, eu sei que uma sopa de palavras sobre “não cliquem em links suspeitos” parece overkill. Mas acreditem – se evitarem UMA violação com este conhecimento, já pouparam milhões. Às vezes, overkill é exactly what’s needed.