Olá a todos,

Desde o meu ultimo post sobre o Splunk – que podem consultar aqui – prometi apresentar como criar alertas automáticos para eventos.

O que é isto e para que serve? Resumidamente, para vos alertar quando ocorre um evento.

O vosso splunk, alerta-vos para um log que tenha sido recolhido, com o conteúdo por vós especificado, seja por email, trap de snmp ou outro método que possam escolher desde que seja executado por script (por exemplo notificações por telegram).

Qual o interesse em fazer isto? Ter alertas em NRT – Near Real Time – que vos permitirá efetuar despistes ou correções quando um problema estiver a ocorrer, ou um ataque a decorrer, ou qualquer evento em que queiram ter o alerta quando finalize, só para dar alguns exemplos.

No meu caso, utilizo para ser notificado do fim de tasks que demoram muito tempo, ou de alertas de segurança nos meus CWAF’s e IDS/IPS.

O processo é bastante simples, assim que tiverem uma instalação do Splunk em execução e um método de entrega de alertas (no meu caso email e telegram).

Em primeiro lugar, entrar no vosso Splunk através da WebUI:

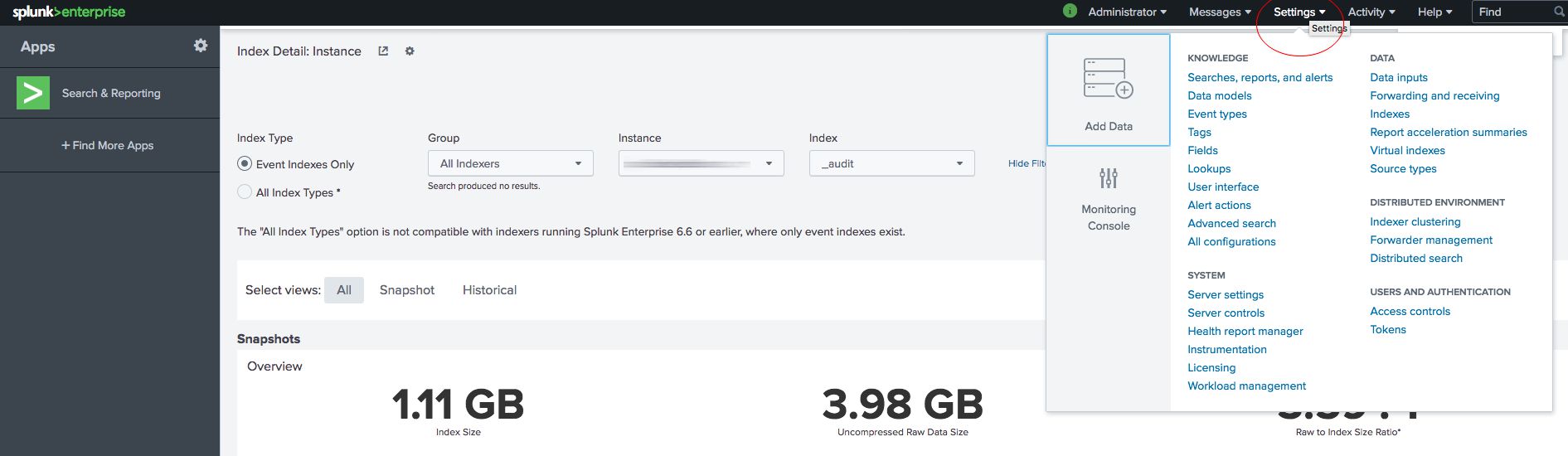

Em seguida, no menu do canto superior direito – Settings – Escolher o Searches, reports and alerts:

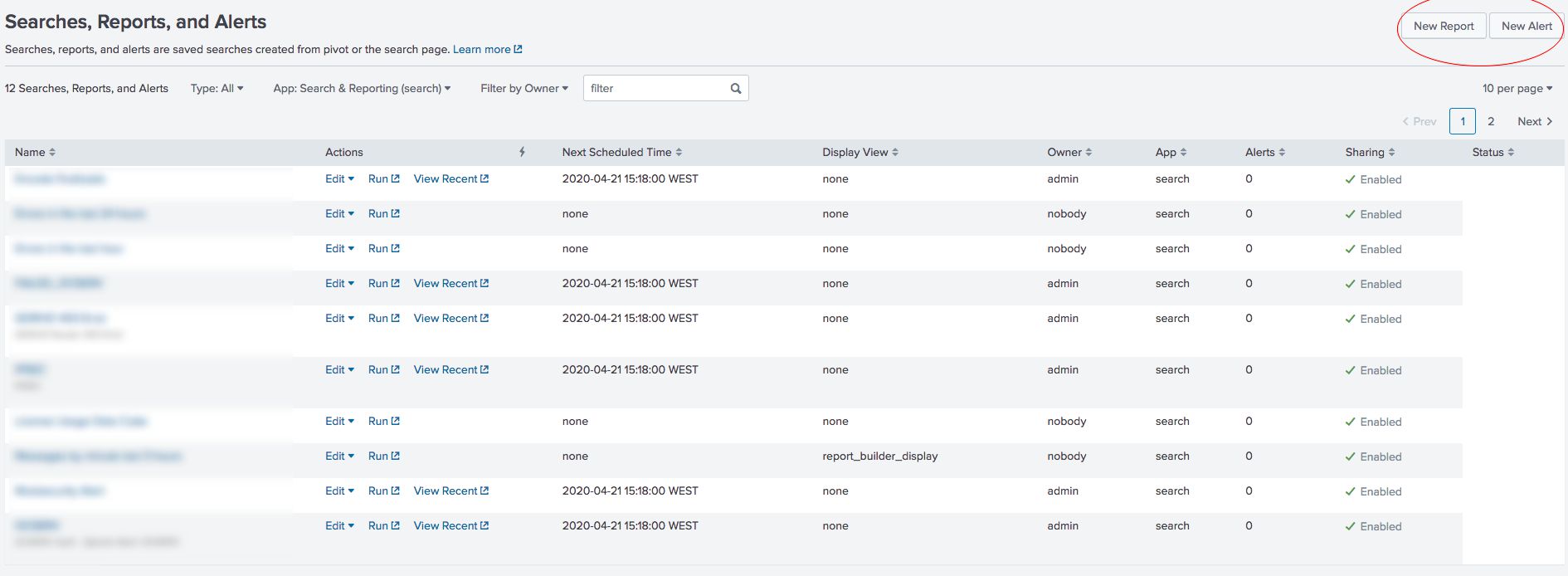

Em seguida New Alert:

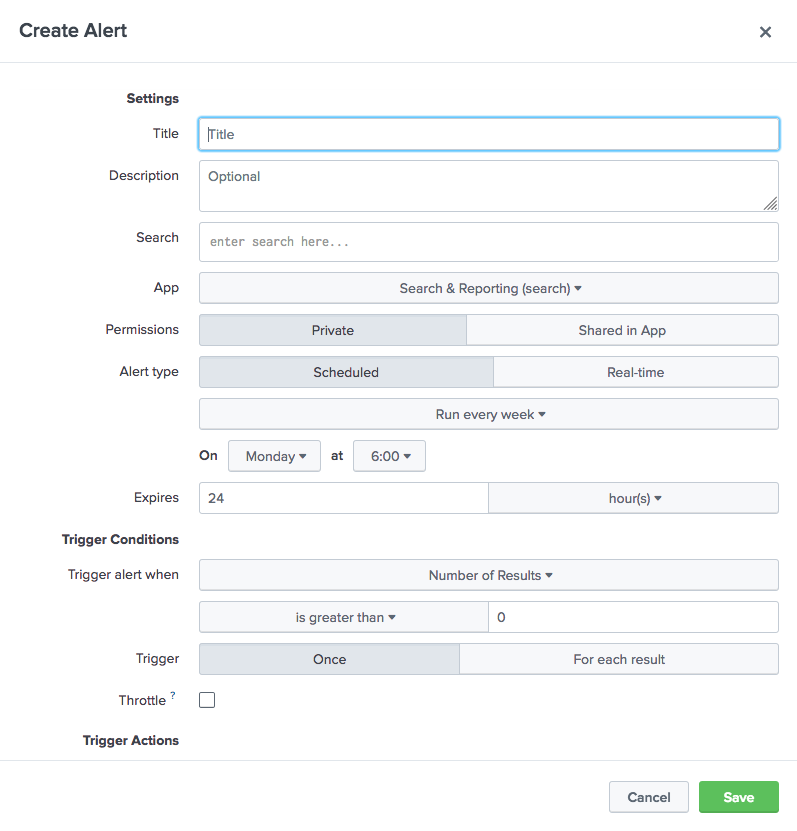

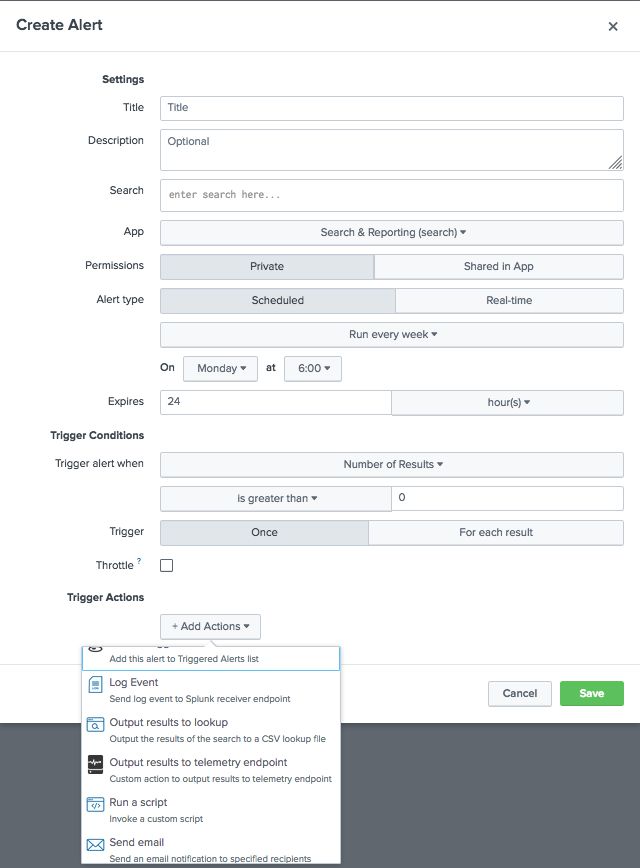

E vamos criar o nosso Alert.

Neste menu, iremos escolher o titulo do alerta, descrição, a App sobre a qual ele irá incidir – Para alertas de mensagens que chegaram via syslog escolher o Search & Reporting, o Alert Type, em Real-Time, para termos visibilidade imediata de quando a situação ocorra, a Trigger Condition – o que irá despoletar o alerta e finalmente o Add Action – que é a ação que irá ser despoletada quando o alerta ocorrer.

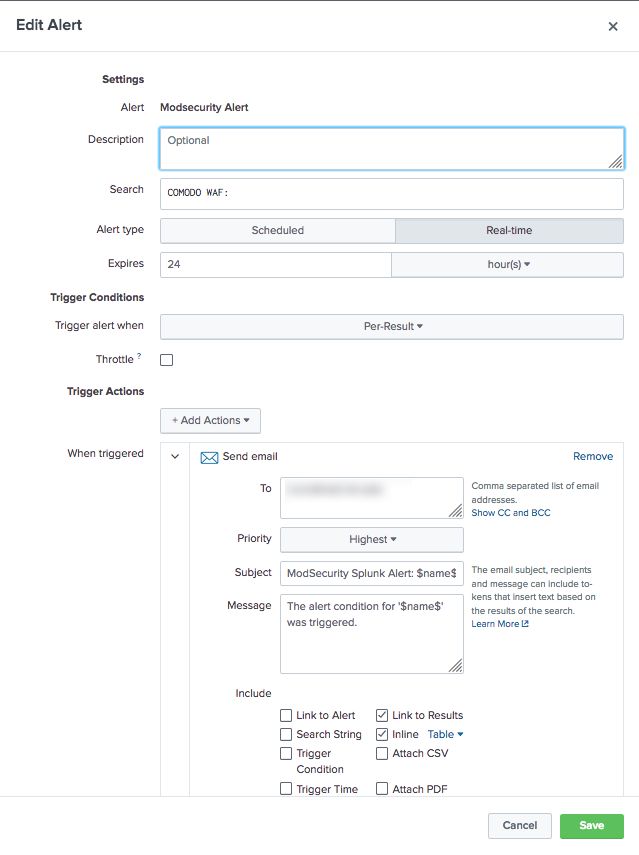

Neste exemplo, é demonstrada a condição de alerta para quando recebo uma secção de texto “COMODO WAF:” que é o indicativo de uma ação de defesa por parte dos meus WAF’s

Neste exemplo, é demonstrada a condição de alerta para quando recebo uma secção de texto “COMODO WAF:” que é o indicativo de uma ação de defesa por parte dos meus WAF’s

Para este caso em questão, envio email. Se quiser alem do email receber uma mensagem via Telegram, terei de executar um script que invoque a API do Telegram e envie por si a mensagem.

Os campos a preencher são de si bastante self explanatory.

Secção das ações onde é possível escolher o tipo de evento despoletado por um alerta. Notar a parte de execução de script.

Secção das ações onde é possível escolher o tipo de evento despoletado por um alerta. Notar a parte de execução de script.

Nota: O script irá ser executado com o user com que o splunk está a ser executado. Portanto, o vosso script terá de ter o ownership e permissões corretas para execução.

É importante ainda referir que para cada ação será necessário criar um alerta. Ou seja, se quisermos receber alerta de Telegram e de e-mail, teremos de ter duas ações para o efeito.

Espero que tenham gostado, e se quiserem dar alguma sugestão ou algum reparo, já sabem onde me encontrar.

Um abraço!

Nuno