Olá a todos!

Como decerto já notaram, tento manter um saudável nível de segurança e paranoia no meu homelab.

Para fazer isto, nada melhor que um syslog centralizado, com um Splunk Engine, e todos os devices na minha rede a enviarem os seus logs para lá.

Isto permite-me correlar eventos, entre evento a), efeito b) e consequência c) de maneira a que me seja possível tanto situações de segurança como de eventos que tenham ocorrido: Por exemplo um erro de metadata de ext4 num dos filesystems de cluster vai causar que um dos nós do cluster tenha um panic de 24 em 24 horas.

No meu caso em particular, tenho varias firewalls, vários virtualizadores, vários equipamentos activos de rede, entre uma miriade de handhelds, workstations e portáteis, todos a gerar logs e a enviarem para uma localização segura onde podem ser analisados.

Só por si – e tenho noção que são poucos os equipamentos que tenho em comparação com alguns homelabs ou empresas – por dia gero aproximadamente 20 a 30 GB de logs.

O spunk consegue fazer a maior parte das correlações sem dificuldades, no caso de eventos de segurança ou system forensics deixa algo a desejar.

É nesta altura que entra um software de OSSIM da AlienVault que me foi apresentado por um colega, que alem de correlação de eventos de segurança, ainda fornece uma forte base de analise de vulnerabilidades entre outros que aqui transcrevo do site do fabricante:

-

PRADS, used to identify hosts and services by passively monitoring network traffic. Added in release v4.0.[9]

-

OpenVAS, used for vulnerability assessment and for cross correlation of (Intrusion detection system (IDS) alerts vs Vulnerability Scanner) information.

-

Snort, used as an Intrusion detection system (IDS), and also used for cross correlation with Nessus.

-

Suricata, used as an Intrusion detection system (IDS), as of version 4.2 this is the IDS used in the default configuration

-

Tcptrack, used for session data information which can grant useful information for attack correlation.

-

Nagios, used to monitor host and service availability information based on a host asset database.

-

OSSEC, a Host-based intrusion detection system (HIDS).

-

Munin, for traffic analysis and service watchdogging.

-

NFSen/NFDump, used to collect and analyze NetFlow information.

-

FProbe, used to generate NetFlow data from captured traffic.

-

OSSIM also includes self developed tools, the most important being a generic correlation engine with logical directive support and logs integration with plugins.

No meu caso especifico, o que me interessa será o HIDS e Munin.

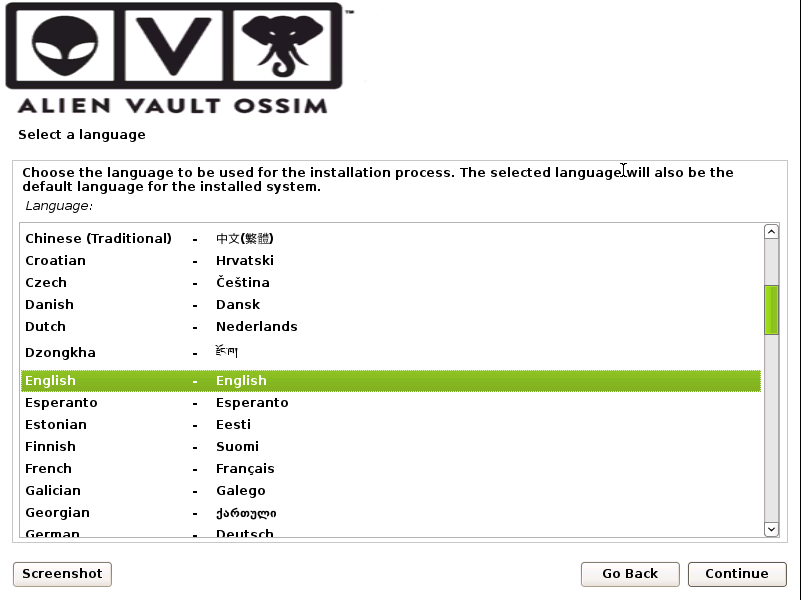

A instalação do produto é bastante simples. Basta ir ao site do fabricante, descarregar o produto e instalar como se de um sistema operativo normal se tratasse.

Nota que existem duas hipóteses: A consola de gestão OSSIM e sensores que podem ser colocados pela rede e que por sua vez enviarão os dados para analise central.

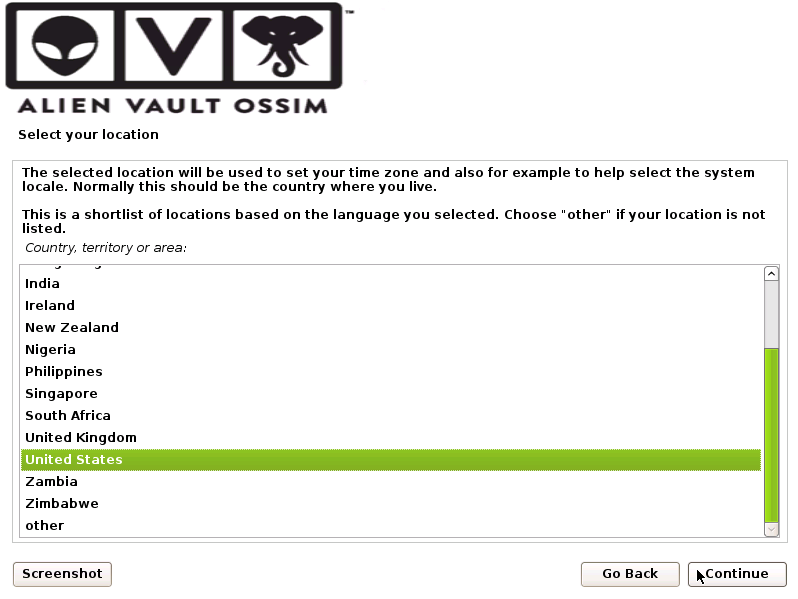

Os menus de instalação são bastante simples de compreender:

Em seguida será questão de responder as questões – nota que é necessário um ip fixo de rede e não dhcp para a consola centralizada do OSSIM – e aguardar pelo fim da instalação.

Em seguida será questão de responder as questões – nota que é necessário um ip fixo de rede e não dhcp para a consola centralizada do OSSIM – e aguardar pelo fim da instalação.

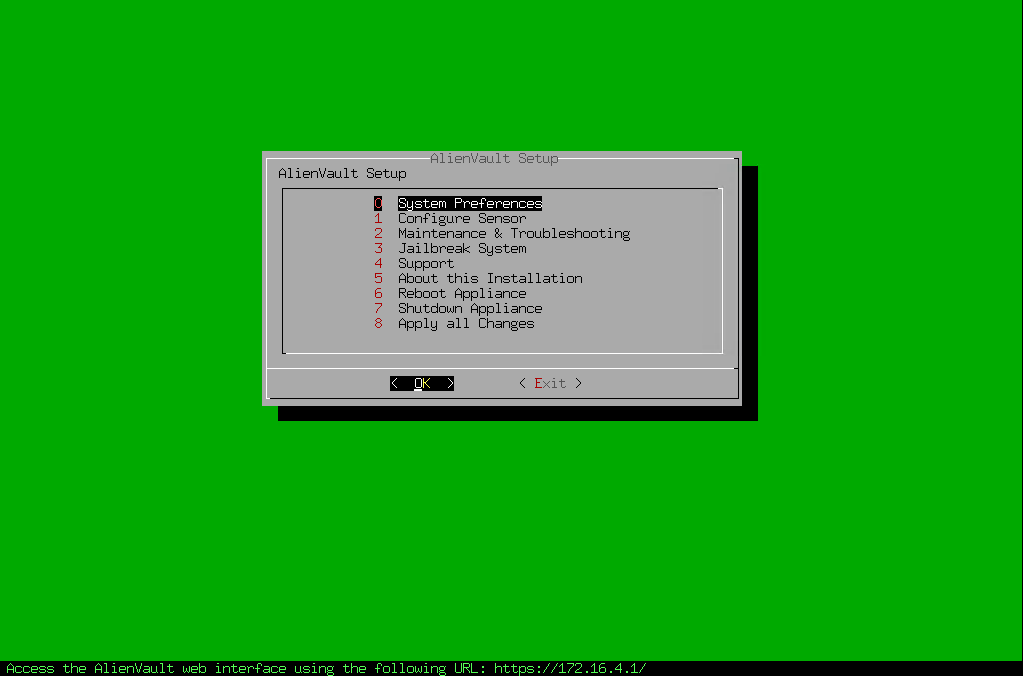

Nessa altura, ficaremos com duas formas de gestão da plataforma, uma por consola SSH / Consola física no servidor e outra por Web.

A de web é a mais high level e é utilizada para gestão dos produtos em si que compõem a solução.

A consola “física” é utilizada para tarefas lowlevel, como reparação de componentes, shutdown do servidor, etc.

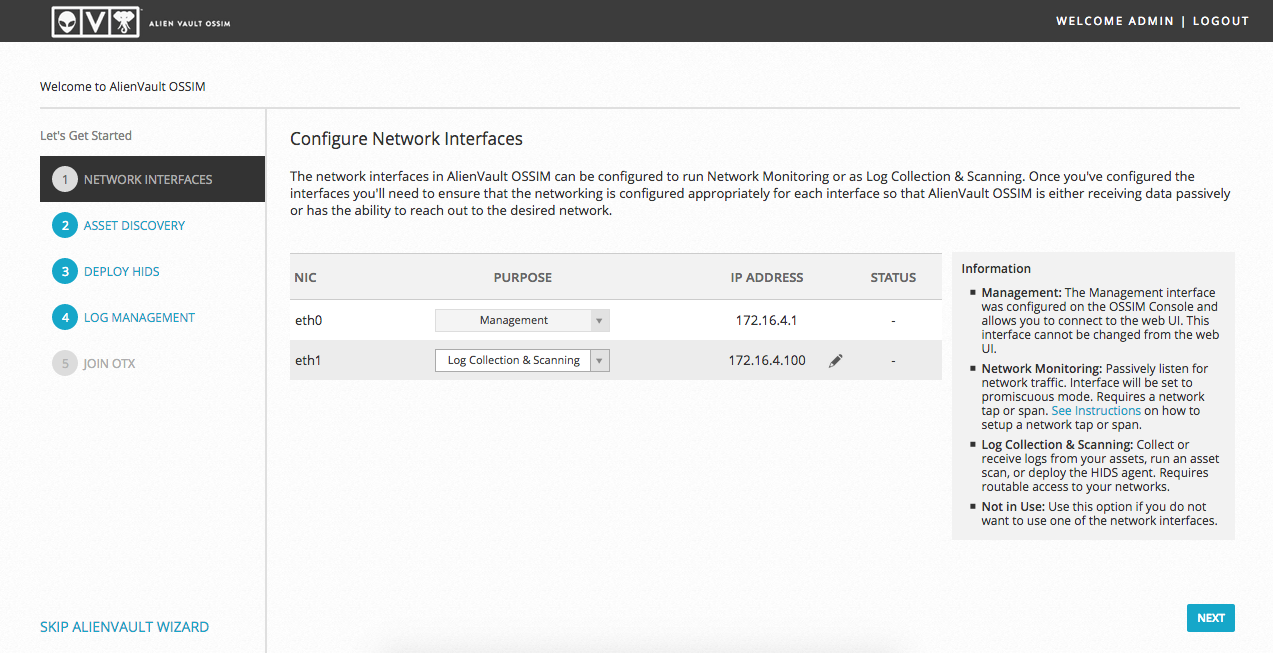

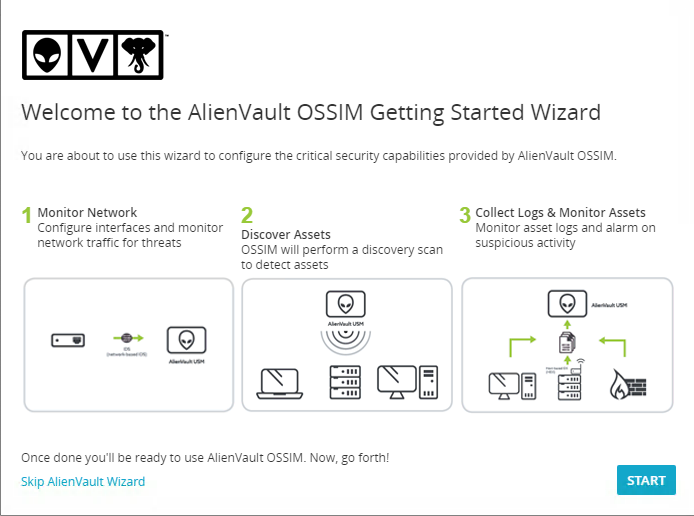

No primeiro login, no acesso por webgui ao IP que definimos na instalação seremos apresentados a um wizzard que nos irá auxiliar em fazer as configurações iniciais no produto:

Em primeiro lugar será necessário configurar as interfaces de rede do produto.

Em primeiro lugar será necessário configurar as interfaces de rede do produto.

Notem que para cada função, managment, Log Collection, auditing é necessária uma interface dedicada:

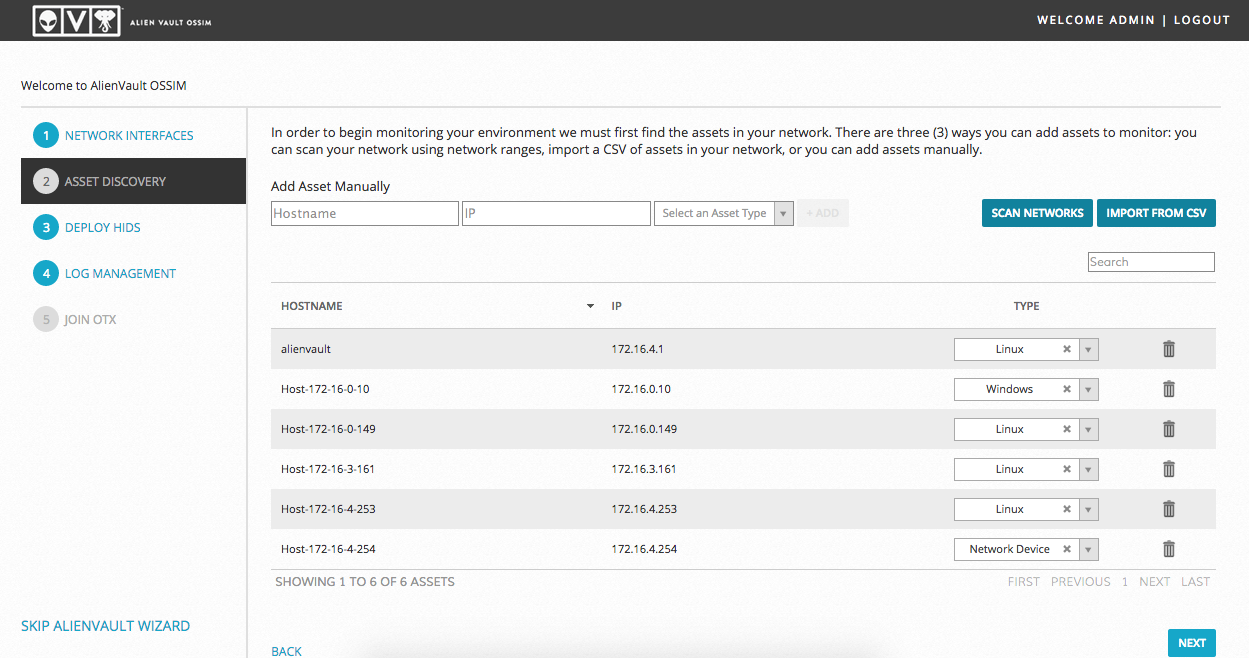

O menu Asset Discovery é usado para descobrir a topologia de rede. Pode ser adicionada mais a frente já dentro da webgui do produto: Em seguida, podemos instalar HIDS (sensores) em sistemas que nos interessa monitorizar, seja pela função a desempenhar, seja pelo interesse que eventualmente podem ter na nossa segurança.

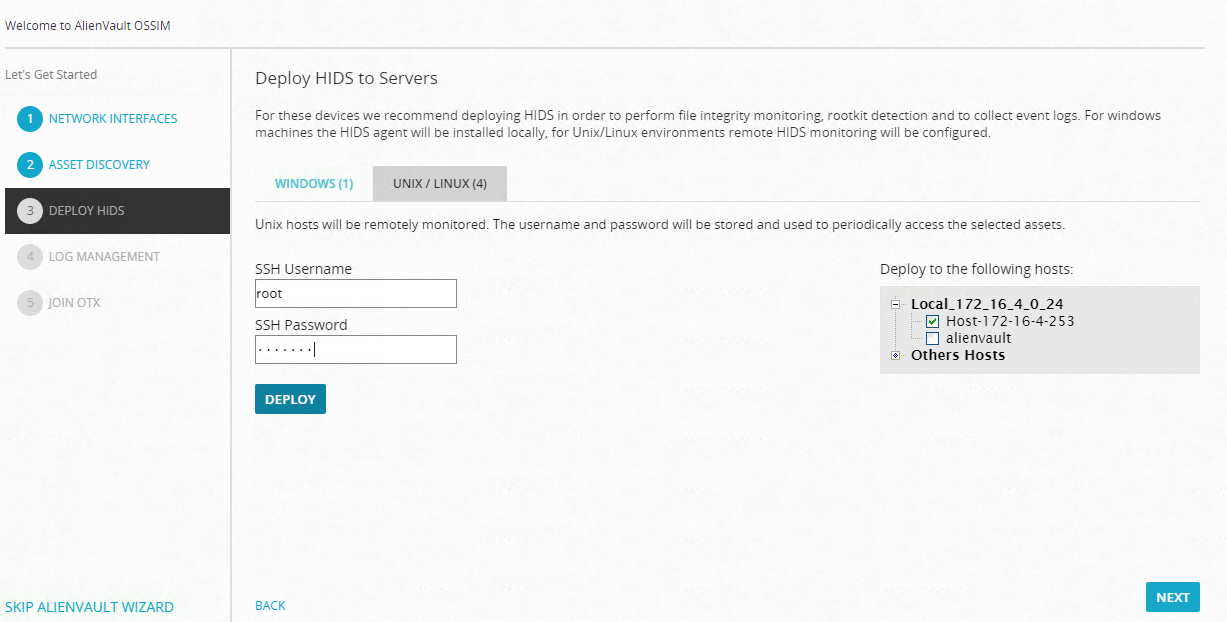

Em seguida, podemos instalar HIDS (sensores) em sistemas que nos interessa monitorizar, seja pela função a desempenhar, seja pelo interesse que eventualmente podem ter na nossa segurança.

Finalmente é altura de colocar o log coletor a receber os logs do meu syslog centralizado.

Finalmente é altura de colocar o log coletor a receber os logs do meu syslog centralizado.

Nota que é possível colocar todos os servidores e equipamentos a enviar dados para o OSSIM, fazendo assim bypass á necessidade de um syslog centralizado. Este não é o meu caso.

Finalmente podem se associar a rede OTX e receber os alertas e assinaturas de ataques a medida que forem detetados pela comunidade.

A inscrição é grátis e vem com muita documentação que irá certamente apaixonar quem se interessa pelo tema.

Finalmente, do lado do meu syslog centralizado apenas foi necessário adicionar uma regra para envio de dados para o OSSIM e em seguida fazer reload ao serviço.

*.* @@172.16.4.1:514

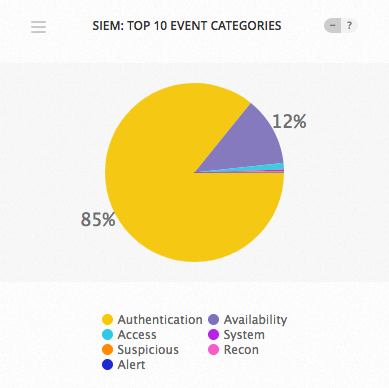

A instalação está agora concluída. Será questão de aguardar e os eventos começaram a ser analisados e processados pelo OSSIM:

Concluindo, esta foi uma analise muito high-level do produto, onde foi apenas abordada a instalação e configuração inicial.

Visitando os menus da webgui, notamos que a profundidade e granularidade das hipóteses de configuração torna-se um must em qualquer homelabber ou empresa seriamente preocupada com a sua segurança.

Irei no futuro continuar a estudar este produto, e irei colocando aqui how-to’s relacionados com o mesmo.

Até ao próximo post!

Abraço

Nuno